Safety & Fraud Prevention

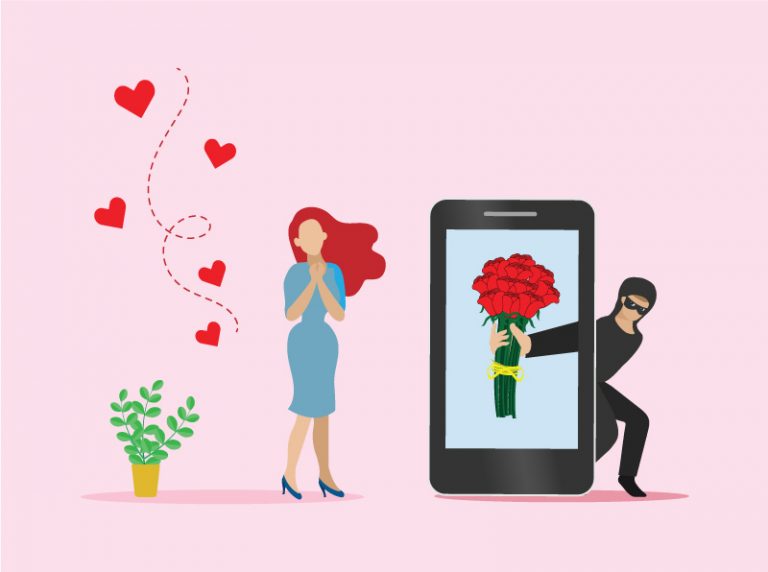

¿Cupido o estafador ?

Las estafas románticas han existido durante siglos, pero la tecnología móvil y en línea ha ayudado a generar una cantidad récord de casos en los últimos años. Los estafadores crean una identidad en línea falsa para ganarse el afecto y la confianza de la víctima. Entonces Rotten Romeos (y Lawless Lolitas) usan la ilusión de una relación romántica o cercana para manipular y/o robarle a la víctima.

El FBI ofrece consejos sobre cómo detectar y mantenerse alejado de las estafas románticas: Estafas románticas — FBI

Recursos adicionales:

https://www.consumer.ftc.gov/blog/2020/02/its-not-true-love-if-they-ask-money

https://www.consumer.ftc.gov/articles/what-you-need-know-about-romance-scams#lies

Su banco lo ayuda a mantenerse cubierto.

Los bancos de hoy usan una combinación de buen servicio al cliente, regulaciones federales y herramientas de alta tecnología para ayudar a reducir el fraude y los riesgos de seguridad.

En estos días, los algoritmos, la autenticación de inteligencia artificial y las medidas de seguridad biométrica son solo algunas de las herramientas tecnológicas que los bancos de todo el país están utilizando para ayudar a proteger millones de dólares de los estafadores.

Además, la legislación de la Ley Patriota y las comunicaciones continuas, como alertas de estafas y avisos que recuerdan a los clientes que se mantengan en contacto si notan actividad inusual en la cuenta, también ayudan a reducir la actividad fraudulenta.

Para obtener más información, visite: Cómo están trabajando los bancos para protegerlo del fraude | Asesoramiento Bancario | Noticias de EE. UU.

No deje que la seguridad de su almacenamiento en la nube se esfume .

Wired® Magazine ofrece 9 consejos para mantener su almacenamiento en la nube seguro y protegido:

- Utilice contraseñas seguras y autenticación de dos factores

Active la autenticación de dos factores (2FA) y elija contraseñas largas y únicas que sean difíciles de adivinar, use un administrador de contraseñas y tenga cuidado con cualquier intento de separarse de ellas (en un correo electrónico inesperado, por ejemplo). - Audite sus archivos y carpetas compartidos

Tenga cuidado con con quién comparte archivos y carpetas, agregue contraseñas y fechas de vencimiento a sus recursos compartidos, si estas funciones están disponibles, y ejecute una auditoría regular de todos los recursos compartidos que están activos actualmente en su cuenta. - Limpia tus archivos ‘eliminados’

Si bien muchos servicios de almacenamiento en la nube ejecutan una especie de papelera de reciclaje, manteniendo los archivos eliminados durante unos días o semanas en caso de que desee recuperarlos, es posible que desee asegurarse de que ciertos archivos confidenciales se borren por completo y ya no se puedan recuperar. - Verifique sus aplicaciones y cuentas conectadas

Incluso si los piratas informáticos no pueden ingresar a sus cuentas a través de la puerta principal, pueden intentar obtener acceso a través de una ventana lateral, en otras palabras, a través de otra cuenta que esté conectada a su almacenamiento en la nube. Asegúrese de verificar regularmente qué aplicaciones de terceros tienen acceso a su almacenamiento en la nube y elimine las que no esté usando activamente (siempre puede agregarlas nuevamente si es necesario). - Activar alertas de cuenta

La mayoría de los servicios de almacenamiento en la nube podrán enviarle alertas sobre eventos importantes de la cuenta, como nuevos inicios de sesión, y es importante asegurarse de que estén activados. También puede suscribirse a alertas sobre la actividad dentro de sus cuentas, como nuevos recursos compartidos que se han creado o archivos y carpetas que se han eliminado. - Desactive los dispositivos antiguos que aún tienen acceso

La mayoría de los servicios de almacenamiento en la nube le permiten sincronizar archivos desde varios dispositivos, por lo que si actualiza su teléfono o cambia de trabajo y usa una computadora portátil nueva, es importante que desconecte y desactive correctamente las antiguas. - Habilitar las opciones de recuperación de la cuenta

Su cuenta de almacenamiento en la nube es tan segura como el enlace más débil adjunto a ella, lo que significa que debe mantener las opciones de recuperación de la cuenta tan protegidas como sus credenciales de inicio de sesión. - Cerrar sesión cuando no esté usando sus cuentas

Es importante que cierre la sesión para evitar que cualquier otra persona acceda a sus archivos, especialmente si está en una computadora que se comparte con otras personas (como el resto de su hogar). - Proteja también sus dispositivos

La seguridad física también es importante. Mantenga los teléfonos, computadoras portátiles y otros dispositivos donde usa sus cuentas de almacenamiento en la nube protegidos contra el acceso no autorizado.

Para obtener más información, visite: 9 consejos para mantener su almacenamiento en la nube seguro y protegido | WIRED®

¡Es la temporada para tener cuidado con los estafadores!

No dejes que los estafadores te arrebaten la alegría de las fiestas. AARP ® comparte 4 estafas comunes durante la temporada navideña a las que debe prestar atención:

- Estafas de caridad: Network for Good, una organización de recaudación de fondos de caridad líder, informa que 1/3 de todas las donaciones de caridad se realizan en diciembre. Los estafadores establecieron organizaciones benéficas falsas para explotar la ‘temporada de donaciones’ a través de sitios web falsos y vendedores telefónicos agresivos, así que asegúrese de tener cuidado cuando reciba solicitudes de donación.

- Estafas de entrega: a medida que los paquetes de vacaciones atraviesan el país, los estafadores envían correos electrónicos de phishing disfrazados de notificaciones de UPS, FedEx o el Servicio Postal de EE. UU. De entregas entrantes o perdidas. Los enlaces conducen a páginas de inicio de sesión falsas que solicitan información personal o a sitios infestados de malware.

- Estafas de viajes: según una encuesta reciente, el 27% de los estadounidenses planean viajar durante las vacaciones en 2021. Proliferan los sitios de reserva falsos y las increíbles ofertas de correo electrónico. Cuando las ofertas de viajes parecen demasiado buenas para ser verdad, probablemente lo sean.

- Estafas de cartas de Papá Noel : una carta personalizada del alegre viejo St. Nick es un regalo navideño para los más pequeños de su lista, y muchas empresas legítimas las ofrecen. Pero también lo hacen muchos estafadores que buscan recabar información personal sobre usted o, peor aún, sobre sus hijos o nietos, quienes tal vez no se enteren hasta muchos años después de que su identidad fue robada y su crédito comprometido.

Para obtener más información, visite: Cómo protegerse de las estafas durante las festividades (aarp.org)

Obtenga un informe crediticio seguro

Aquí hay algunas recomendaciones del Better Business Bureau publicadas en USA Today que pueden ayudarlo a evitar quedar atrapado en las estafas de phishing de ‘Free Credit Score’:

- Siempre verifique el nombre de dominio.

Las agencias gubernamentales generalmente se comunican por correo, no por mensaje de texto o correo electrónico. (Una estafa común implica un correo electrónico falso que dice ser del Servicio de Impuestos Internos y solicita información). - Utilice el sitio web oficial de informes crediticios gratuitos, AnnualCreditReport.com .

El único servicio gratuito de informes de crédito que recomienda BBB es https://www.annualcreditreport.com / . El gobierno exige que los consumidores tengan acceso a su informe crediticio una vez cada 12 meses desde cada una de las tres agencias de informes crediticios: Equifax, Experian y TransUnion. - Evite los enlaces y los archivos adjuntos.

Si recibe archivos adjuntos o enlaces no solicitados, BBB recomienda evitarlos. Si desea iniciar sesión en su banco, por ejemplo, escriba la URL directamente en su navegador en lugar de hacer clic en cualquier hipervínculo incrustado, que podría llevarlo a un sitio impostor. - No proporcione su tarjeta de crédito.

Si un sitio de calificación crediticia requiere la información de su tarjeta de crédito antes de compartir su calificación crediticia, podría ser una señal de que planea cobrarle o inscribirlo en un servicio mensual. - Omita los sitios que no son seguros.

El BBB también recomienda nunca ingresar su información personal, incluido su número de Seguro Social, dirección o información bancaria, en sitios web que no sean familiares o no seguros. La URL debe incluir «https» en ella. Si alguna vez sospecha, recurra a un modo de comunicación más tradicional, el teléfono, para verificarlo. Pero no llame a los números incluidos en los correos electrónicos, que podrían ser falsos. - Proteja su teléfono con contraseña.

Es probable que su teléfono contenga una gran cantidad de datos personales, por lo que debe protegerlo con contraseña, en caso de que lo pierda. No querrás que un extraño tenga acceso a todos tus correos electrónicos y cuentas.

Puede denunciar sospechas de estafas en: Informar estafas y fraudes | USAGov y BBB Scam Tracker℠ | Encontrar y denunciar una estafa | Better Business Bureau

Descargue estos consejos de seguridad para dispositivos móviles.

La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) tiene una guía útil sobre cómo mejorar la seguridad de los dispositivos móviles y las aplicaciones y reducir la exposición al fraude: Privacidad y aplicaciones para dispositivos móviles | CISA

¿Cuáles son los riesgos asociados con las aplicaciones para dispositivos móviles?

Las aplicaciones (aplicaciones) en su teléfono inteligente u otros dispositivos móviles pueden ser herramientas convenientes para acceder a las noticias, obtener direcciones, recoger un viaje compartido o jugar juegos. Pero estas herramientas también pueden poner en riesgo su privacidad. Cuando descarga una aplicación, puede solicitarle permiso para acceder a información personal, como contactos de correo electrónico, entradas de calendario, registros de llamadas y datos de ubicación, desde su dispositivo. Las aplicaciones pueden recopilar esta información con fines legítimos; por ejemplo, una aplicación de viaje compartido necesitará sus datos de ubicación para poder recogerlo. Sin embargo, debe tener en cuenta que los desarrolladores de aplicaciones tendrán acceso a esta información y pueden compartirla con terceros, como empresas que desarrollan anuncios dirigidos según su ubicación e intereses.

¿Cómo puede evitar las aplicaciones maliciosas y limitar la información que las aplicaciones recopilan sobre usted?

Antes de instalar una aplicación

- Evite las aplicaciones potencialmente dañinas (PHA). Reduzca el riesgo de descargar PHA limitando sus fuentes de descarga a las tiendas de aplicaciones oficiales, como el fabricante de su dispositivo o la tienda de aplicaciones del sistema operativo. No descargue de fuentes desconocidas ni instale certificados empresariales que no sean de confianza. Además, debido a que se sabe que las aplicaciones maliciosas escapan a la seguridad incluso de las tiendas de aplicaciones de renombre, siempre lea las reseñas e investigue al desarrollador antes de descargar e instalar una aplicación.

- Sea inteligente con sus aplicaciones. Antes de descargar una aplicación, asegúrese de comprender a qué información accederá la aplicación. Lea los permisos que solicita la aplicación y determine si los datos a los que solicita acceder están relacionados con el propósito de la aplicación. Lea la política de privacidad de la aplicación para ver si se compartirán sus datos o cómo. Considere renunciar a la aplicación si la política es vaga con respecto a con quién comparte sus datos o si la solicitud de permisos parece excesiva.

En aplicaciones ya instaladas

- Revise los permisos de la aplicación. Revisa los permisos que tiene cada aplicación. Asegúrese de que sus aplicaciones instaladas solo tengan acceso a la información que necesitan y elimine los permisos innecesarios de cada aplicación. Considere la posibilidad de eliminar aplicaciones con permisos excesivos. Preste especial atención a las aplicaciones que tienen acceso a su lista de contactos, cámara, almacenamiento, ubicación y micrófono.

- Limita los permisos de ubicación. Algunas aplicaciones tienen acceso a los servicios de ubicación del dispositivo móvil y, por lo tanto, tienen acceso a la ubicación física aproximada del usuario. Para las aplicaciones que requieren acceso a los datos de ubicación para funcionar, considere limitar este acceso solo cuando la aplicación esté en uso.

- Mantenga actualizado el software de la aplicación. Las aplicaciones con software desactualizado pueden correr el riesgo de explotar vulnerabilidades conocidas. Proteja su dispositivo móvil del malware instalando actualizaciones de aplicaciones a medida que se publiquen.

- Elimina las aplicaciones que no necesitas. Para evitar la recopilación de datos innecesaria, desinstale las aplicaciones que ya no usa.

- Tenga cuidado al iniciar sesión en aplicaciones con cuentas de redes sociales. Algunas aplicaciones están integradas con sitios de redes sociales; en estos casos, la aplicación puede recopilar información de su cuenta de red social y viceversa. Asegúrese de sentirse cómodo con este tipo de intercambio de información antes de iniciar sesión en una aplicación a través de su cuenta de red social. Alternativamente, use su dirección de correo electrónico y una contraseña única para iniciar sesión.

¿Qué pasos adicionales puede tomar para proteger los datos en sus dispositivos móviles?

- Limite las actividades en las redes públicas de Wi-Fi. Las redes públicas de Wi-Fi en lugares como aeropuertos y cafeterías presentan una oportunidad para que los atacantes intercepten información confidencial. Cuando utilice una conexión inalámbrica pública o no segura, evite el uso de aplicaciones y sitios web que requieran información personal, por ejemplo, un nombre de usuario y una contraseña. Además, desactive la configuración de Bluetooth en sus dispositivos cuando no esté en uso. (Consulte Ciberseguridad para dispositivos electrónicos) .

- Tenga cuidado al cargar. Evite conectar su teléfono inteligente a cualquier computadora o estación de carga que no controle, como una estación de carga en una terminal de aeropuerto o una computadora compartida en una biblioteca. Conectar un dispositivo móvil a una computadora mediante un cable USB puede permitir que el software que se ejecuta en esa computadora interactúe con el teléfono de formas que tal vez no pueda anticipar. Por ejemplo, una computadora malintencionada podría obtener acceso a sus datos confidenciales o instalar un nuevo software. (Consulte Viajes de vacaciones con dispositivos personales habilitados para Internet).

- Proteja su dispositivo contra robos. Tener acceso físico a un dispositivo hace que sea más fácil para un atacante extraer o corromper información. No deje su dispositivo desatendido en público o en áreas de fácil acceso.

- Proteja sus datos en caso de robo de su dispositivo. Asegúrese de que su dispositivo requiera una contraseña o un identificador biométrico para acceder a él, de modo que, si lo roban, los ladrones tendrán acceso limitado a sus datos. (Consulte Elección y protección de contraseñas ). Si le roban el dispositivo, comuníquese de inmediato con su proveedor de servicios para proteger sus datos. (Consulte la Guía del consumidor de la Comisión Federal de Comunicaciones: Proteja su dispositivo inteligente) .

¡Cuidado con los ‘tiburones de las cartas’!

El fraude con tarjetas de crédito es un problema generalizado. Es difícil detenerlo por completo, pero la Comisión Federal de Comercio tiene algunos consejos para hacer más difícil que alguien se apodere de sus tarjetas y números de tarjetas.

Visite los enlaces a continuación para leer más sobre el fraude con tarjetas de crédito:

Contáctenos

¿Necesitas contactarnos? Comuníquese con nosotros al número que aparece a continuación y nuestro equipo con gusto lo asistirá. Si desea abrir una cuenta o hablar con un banquero personal, visítenos en cualquiera de nuestras ubicaciones ubicadas en el área metropolitana de Kansas City.

Teléfono

+1 913 321 4242

Habla a

756 Minnesota Avenue

Kansas City, Kansas 66101